Breaking a fal vagy bypass tartalom szűrők

„A tudás a jutalom az intézkedés”

z0mbie

Üdvözöllek kedves olvasó! Ma megnézzük az egyik téma, hogy fáj valószínűleg szinte minden felhasználó számára:

bypass szűrőrendszerek. Csak az ujjak kell magyarázni eljárás megkerülésével a szűrő népszerű „Personal Client szűrés (PCF).”

Ki kicsoda?

A szűrőrendszer lehet végrehajtani, mint egy proxy szerver elfogja küldeni / recv a ws2_32.dll stb szűrő általában jelentette, mint makacs és a rendszergazda, valamint a szülők, hogy a gyerek nem mászott a sötét sarkokban a hatalmas Seti.Predstavim magukat egészen hétköznapi képet : a felhasználó böngészhet az interneten keresve a szükséges információkat hozzá, és segítenek megtalálni a szükséges forrásokat,

Magától neki, és bumm! Ahelyett, hogy értékes információkat a képernyőn megjelenik az üzenet: „Connection blokkolt szűrő”. Ez az a helyzet, amikor érte engem oktatási intézmények tömegesen kezdte meg a szűrőket, vagy inkább a „Személyes vásárló szűrés (PCF).” Gondolkodás nélkül egy elemzést a program és a feltárt hiányosságok kezelésére.

gyakorlati mágia

És így vesszük az elosztási program vogruzhaem ez egy virtuális gépen futó múlásával Filemon, meg a szűrőt. Azonnal világossá válik, hogy a biztonsági politika általánosak, és engedélyt ellenőrzik a telepítés alatt a program. OK, így dir parancsot, és nézd meg a tartalmat, amit meg kell küzdeni ebben a pillanatban?

A felületes vizsgálatát kíváncsi funkció DllRegisterServer feltűnő. Kattintson duplán rá, hogy menjen:

szöveg: 100020E0 nyilvános DllRegisterServer

.szöveg: 100020E0 DllRegisterServer proc közelében

.szöveg: 100020E0 mov eax, pProxyFileList

.szöveg: 100020E5 mov eax, [EAX + 4]

.szöveg: 100020E8 cmp dword ptr [eax], 0

.szöveg: 100020EB jz short loc_10002105

.szöveg: 100020ED mov ecx [eax]

.szöveg: 100020EF mov eax, [ecx]

.szöveg: 100020F1 mov EDX hDll

.szöveg: 100020F7 tolja eax; pclsid

.szöveg: 100020F8 tolja ofszet pProxyFileList; pProxyFileList struktúra

.szöveg: 100020FD tolja edx; hDll

.szöveg: 100020FE hívás ds: NdrDllRegisterProxy

.szöveg: 10002104 retenciós

Ok, akkor nézd meg alaposan, mi van itt: a funkció az úgynevezett NdrDllRegisterProxy ka és hogy egy csomó lehetőség:

RPCRTAPI HRESULT RPC_ENTRY NdrDllRegisterProxy (

__in HMODULE hDll,

__in const ProxyFileInfo ** pProxyFileList,

__in const CLSID * pclsid

);

Delmas először lépett pProxyFileList szerkezete az alábbi alakú:

pProxyFileList_0 dd offset aIdbinit

dd offset aIlogs; "ILogs"

dd offset aIcategory; "ICategory"

dd offset aIpolicy; "IPolicy"

dd offset aIworktimes; "IWorkTimes"

dd offset aItray; "ITray"

dd offset aIgroup; "IGroup"

dd offset aIenumgroups; "IEnumGroups"

dd offset aIenumusers; "IEnumUsers"

dd offset aIupdatedata; "IUpdateData"

dd offset aIenumcategorie; "IEnumCategories"

dd offset aImanager; „IManagert”

dd offset aIenumpolicy; "IEnumPolicy"

dd offset aIuser; "IUser"

dd offset aIfilter; "IFilter"

dd offset aIauthorize; "IAuthorize"

mint látható, felsorolja az összes paramétert az aktív ülés.

Ahogy azt már korábban felismerték a program regisztrálja az LSP-modul és áthalad maga összes forgalmat. Ennek megfelelően, annak érdekében, hogy megkerülje a szűrőt, akkor el kell távolítani

ez a modul. Távolítsuk el nem abban az értelemben, hogy törölje a fájlt, és törölje a modul információt a rendszerleíró adatbázisban. Bejegyzés törlése két módja van:

1. A beépített netsh parancsot. indítási paraméter a következő lesz: netsh winsock reset

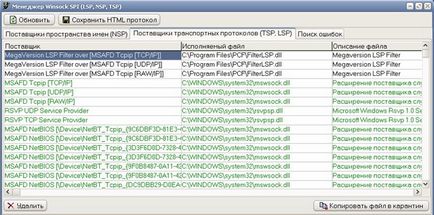

2. Az az AVZ programot. Run AVZ viszont Winsock SPI menedzser (LSP, NSP, TSP), a továbbiakban: lapra

Ellátó tarnsportnyh protokoll (TSP, LSP), felvételi három szűrő szett:

Kattints az Eltávolítás gombra, így távolítsa el mind a három bejegyzést.

Voila! Keresés legyőzte

A cég ezeket a szűrőket érdemes lenne ellenőrizni bejegyzéseknek, különben megtörténhet újra, mint mondja.

Persze, a szűrési módszerek nem ért véget, vannak kifinomultabb szűrők alapján elfogását a NDIS, de ez egy másik történet.