7 Ways, hogy figyelje a legújabb akció a bónusz számítógépen

Vissza kell térni a munkájukat, és úgy érzi, hogy valami nincs rendben ... Monitor alatt áll szokatlan nézőpontból, a morzsákat a billentyűzeten, és az asztalra. Ne azt gyanítja, hogy valaki használja a számítógépet a hiányában? Nos, ez nagyon is lehetséges. Ahhoz azonban, hogy bebizonyítsam, nem tudsz. Vagy ez egy módja annak, hogy enni? Ebben a cikkben lesz szó, hogyan lehet ezt bizonyítani és hogyan kell elkapni a cselekmény az ismeretlen.

Tény, hogy nincs aktivitás a számítógépen nem megy át nyom nélkül. Természetesen, ha a behatoló nem egy profi hacker. Nem van ilyen barátai? Akkor kezdjük. Kezdjük a legegyszerűbb és fokozatosan fogunk ásni a gyomrában az operációs rendszer.

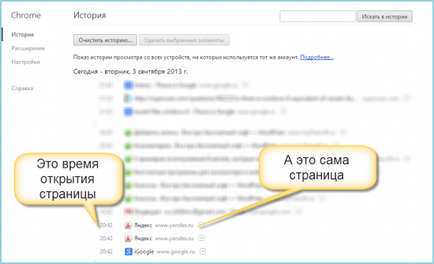

1. Ellenőrizze böngésző előzmények

Kezdeni, hogy elemezze a történelem meglátogatott weboldalakat. Ez az információ lehet kivonni a böngésző történetében, hogy gondosan listát vezet az összes látogatott oldalak.

2. Ellenőrizze, hogy kerestél a Google

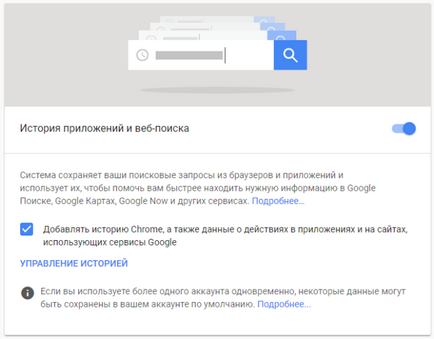

A Google nagyon óvatosan összegyűjti a történetét a tevékenységek minden szolgáltatásokat és alkalmazásokat. És te, mint a tulajdonosa ezeknek a személyes adatokat, akkor ellenőrizze a történelem bármikor. Valójában, mint azt törölje, vagy akár megakadályozni a Google tárolja az összes adatot.

Ha valaki a távollétében, használják a számítógépet és a Google szolgáltatások használata a fiókjában, könnyen látni, hogy mi van látvány, ami jött ez az ember, milyen keresési kifejezések lépett, és így tovább.

Keresse meg és tanulmányozza az összes információt, amit lehet egy külön rész, a „cselekvési pálya.”

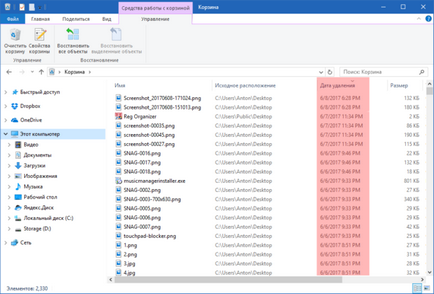

3. Nézd a kosárba

Valószínű, hogy egy ismeretlen személy volt valami, hogy távolítsa el, és felejtsd el, ugyanakkor ürítse ki a kukába. Először is, akkor rájönnek, hogy ez el lett távolítva. Másodszor, lehetséges, hogy valamit visszaállítani, ha ez fontos neked, vagy bármilyen érdeke a további vizsgálatot a tanulmány a cselekvés ismeretlen.

Ehhez egyszerűen nyissa meg a kosárba, és rendezni a fájlok és mappák dátum szerint kiutasítását. Csak kattintson az oszlop felirata: „időpontja eltávolítása” és a tartalmát rendezve a kívánt sorrendben. Keresünk érdekes ideig, hátha van valami, eltávolítjuk, és (ha volt).

Lehetséges, hogy az ismeretlen eltávolítjuk a Lomtár, vagy teljesen eltűnt az ő idején elsöprő lábnyomokat. De soha nem lehet tudni, mert ez a legjobb, hogy még egyszer ellenőrizze.

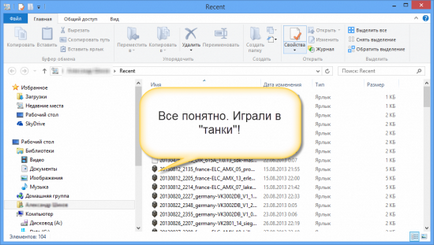

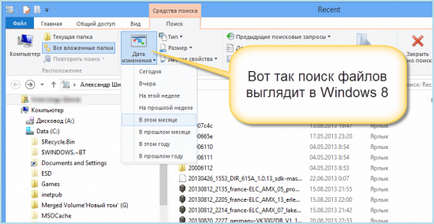

4. A nemrégiben módosított fájlokat

A menüben a „Start” Windows (kivéve Windows 8), van olyan elem „Legutóbbi fájlok”). Ott is fog találni nyomait egy ismeretlen aktivitást. Ahhoz, hogy megtalálja az ilyen statisztikákat a Windows 8 lesz a teendő a következő: Hit Win + R, írd meg az ablakban «utóbbi» és nyomja meg az Entert. Nyílt legutóbbi fájlok mappát.

Persze előfordulhat, hogy nem kap szerencsés, ha az ismeretlen tisztában a lehetőségeikkel tisztítani ezt a mappát. De az üresség lesz újabb bizonyítéka idegen beavatkozást. Elvégre, ha nem tetted meg!

Azonban abban az esetben a tisztítás a mappa legutóbbi fájlok, hogy valami lehetséges. Nyissa meg a Windows Intézőt, és keressen rá a lemezt C (kereshet az összes meghajtót, ha van egy csomó közülük) fájlokat a legutóbbi módosítást követően.

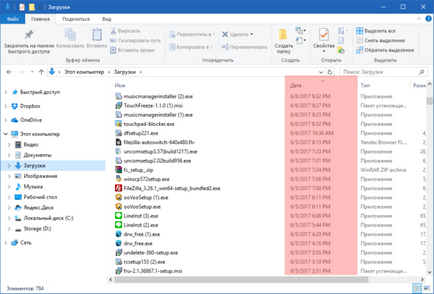

5. A mappa „Letöltések”

Ne baj, hogy vizsgálja meg a mappát „Letöltések”, és nézd, ha volt valami letöltött távolléte alatt. Ha igen, akkor látni fogja azonnal.

Ehhez egyszerűen rendezheti az adatokat dátum (oszlop „Dátum”, bekapcsolásával előtti „View” fülre ReDim „táblázat”.

6. keresünk programok futnak a távollétében

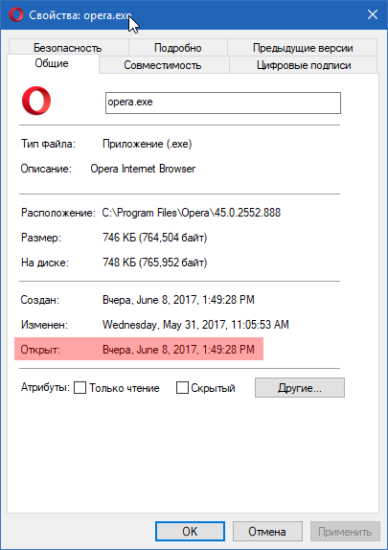

A legújabb verzió a Windows operációs rendszer (ha nem tévedek, hogy a 7-től vagy akár Vista) között az attribútumok egy fájl egy „nyitó dátum” mezőben. Ennek megfelelően, az azt jelenti, hogy a felhasználó tette egy dupla kattintással és futtatni.

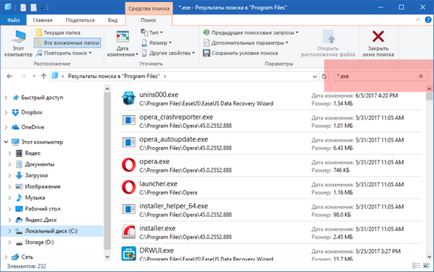

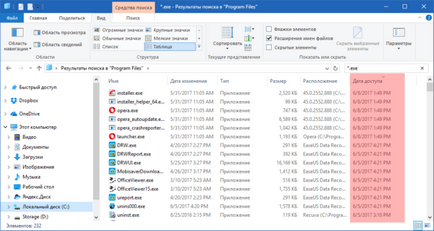

Ehhez meg kell találni az összes programot. Run Windows Intézőt, és keresse meg a mappát «C: \ Program Files \», a jobb felső sarokban a keresési mezőbe írja be a keresett keresett «* .exe» és nyomja meg az Entert.

A lista jelenik meg a futtatható fájlokat, amelyek ebben a mappában.

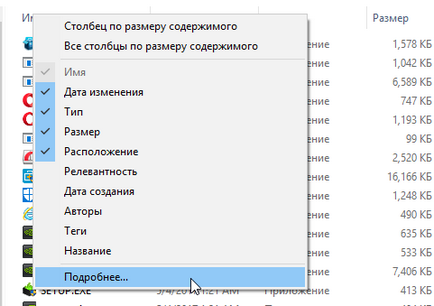

Szükségünk van a lap „View” váltani a „Táblázat” módban. Ezután kattintson a fejlécben bármely oszlop, jobb gombbal, majd a menüből válassza a „Tovább ...”.

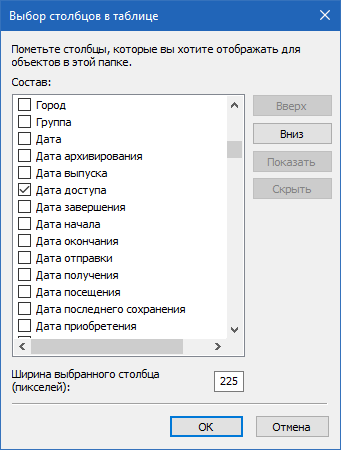

Az így kapott kis ablakban keresi a tétel „Access Date”, meg egy pipa mellé, és kattintson az OK gombra.

Továbbra is kattintson az oszlop fejlécében „időpontja hozzáférést”, és talál egy érdekes időszak, amikor az állítólagos ismeretlen személy csinál valamit a számítógépen.

Ha egy 64-bites Windows, akkor lesz egy másik mappába - a «C: \ Program Files (x86) \». Vele, akkor ugyanezt kell tennie.

Továbbá ne feledkezzünk meg a mappát játékokat, ha telepítve van egy másik helyen (pl egy másik lemezen). Így kell csinálni ugyanazt a műveletet. És persze, ha valahol máshol telepített programok, akkor kell keresni ott is.

Figyeljen! Ha abban a pillanatban a számítógép indításakor bármely alkalmazás, adat korábbi fut törlődik. Ha egy eddig ismeretlen futott ugyanazon alkalmazás, amely akkor kezdődött utána, majd a tulajdonságok fájlt az alkalmazás lesz dátumát futni. A dátum egy korábbi fut már tudom, nem lesz a helyzet.

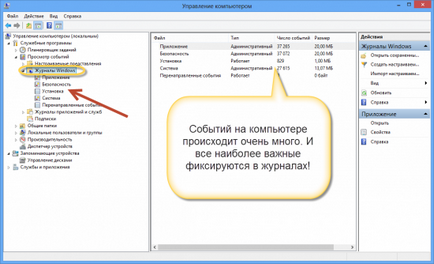

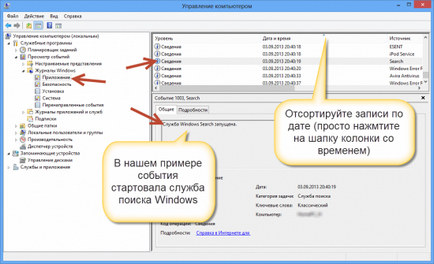

7. elemezve naplófájlok

A Windows naplók tartalmaz sok információt a felhasználói élmény a letöltés közben az operációs rendszer, és a hibákat az alkalmazás és a kernel. Ez az, ahol megnézzük az első.

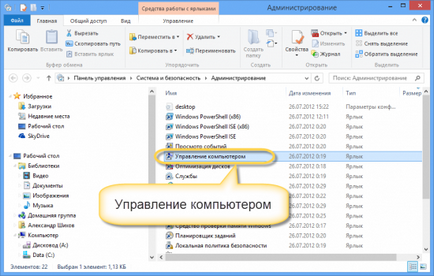

Nyissa meg a „Control Panel» (Vezérlőpult) gombot, lapozzunk a „Administration» (Felügyeleti eszközök), és válassza ki a „Számítógép-kezelés» (Computer Management).

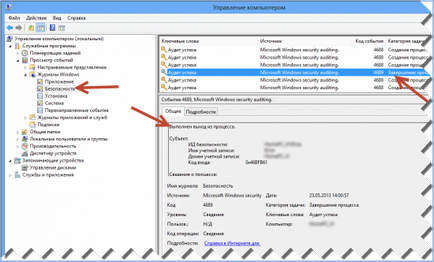

biztonsági Log

Most leginkább érdekelt a biztonsági naplóban. Ez szükségszerűen tartalmaz információkat a bejelentkezési az összes felhasználó számára. Keresse meg a bejegyzést az utolsó kijelentkezési. És az összes naplóbejegyzés, amely között helyezkedik el az utolsó kimenő és a jelenlegi bejárat - ez nyomok egy másik személy.

alkalmazás Log

Most viszont, hogy az alkalmazás napló. Ő is nagyon fontos a mi kis vizsgálatot. Ez a napló információkat tartalmaz az alkalmazások, amelyek indultak a távollétében. Annak igazolására, hogy a nem futtatja ezeket az alkalmazásokat, vezetett a rendezvény.

Így elemezve a két napló megtalálásában nem csak az a tény alatti bejegyzés a neved hiányában, hanem meghatározza az alkalmazás fut az ismeretlen.

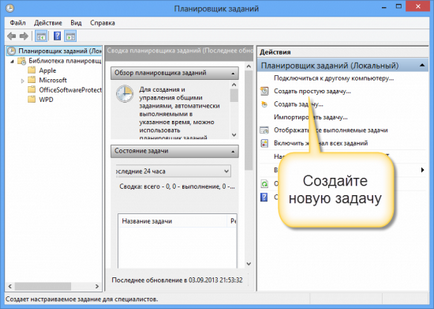

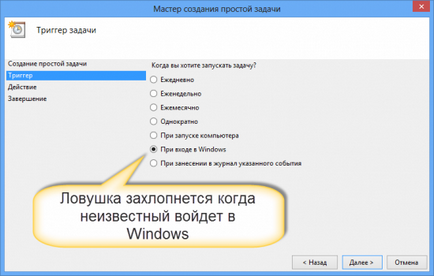

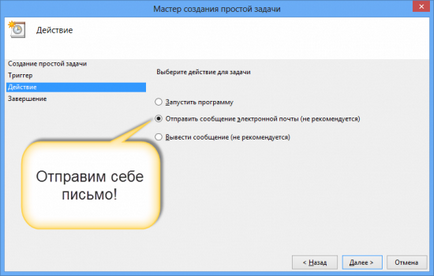

[Bonus] csapdát állított az ismeretlen

Most, minden bizonyíték a kezét, tudjuk kitalálni, aki használja a számítógépet, és beszélj vele. De még jobb, hogy őt a törvény! Használhatja a szokásos Windows Task Scheduler.

Bár én személy szerint szerettem volna több lehetőség „A program futtatása”. Aztán letöltött valamilyen program-rajza amelyek felborulása a képernyőn, vagy mert ez a „szórnak”. Képzeld el, az arca egy ismeretlen ezen a ponton!